2021. 11. 10. 18:55 WorkHolic

MySQL Proxy

서버로 연결되는 query를 수정하여 원치않는 union과 같은 command를 차단하고 싶다.

SQL Injection을 방지하고 싶다. 프로그램 개발자에게 구걸하지 않고.

MySQL용 Proxy를 사용하면 가능할 것 같다.

찾아보니 아래와 같은 MySQL Proxy 사용이 가능했고,

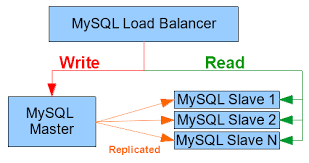

query rewirte외에도 load balancing, 읽기 분산등 사용 가능한 것이 많다.

검토하고 적용 테스트해 해 볼 예정이다.

1. MySQL Proxy

https://downloads.mysql.com/docs/mysql-proxy-en.pdf

2. ProxySQL

https://proxysql.com

ProxySQL - A High Performance Open Source MySQL Proxy

ProxySQL is a MySQL protocol proxy supporting Amazon Aurora, RDS, ClickHouse, Galera, Group Replication, MariaDB Server, NDB, Percona Server and more...

proxysql.com

3. HAProxy

HAProxy를 이용하는 것도 가능하다고 하는데 사용례등을 좀 더 검토해 봐야겠다.

#mysql #proxy

'WorkHolic' 카테고리의 다른 글

| Apache Log4j 1.2.x 버전 취약점 해결 방법 (0) | 2021.12.16 |

|---|---|

| SELinux 설정 (0) | 2021.12.10 |

| 403 4.7.0 TLS handshake failed (Sendmail) 해결하기 (0) | 2021.10.13 |

| 개인정보취급방침 vs 개인정보처리방침 (2) | 2021.10.07 |

| 실수로 개인정보 유출하면 과태료만 부과 2021.09.08 (0) | 2021.10.07 |